Ultima modifica da un moderatore:

Buonasera a tutti comunità di inforge, come ben sapete nella giornata di ieri ci sono stati una serie di disservizi legati a un massiccio

attacco hacker in tutta la penisola italiana ma non solo, dai primi rapporti sembrerebbe che il massiccio attacco ha interessato tutto il mondo occidentale .

Ma partiamo dalla mattinata di domenica 05/02, l'Italia si sveglia con un pesante disservizio legato alla rete TIM in tutta la penisola tanto pesante da andare ad intaccare pure il funzionamento di ATM bancomat e server governativi , in un primo momento si parla di disservizi non correlati all'attacco ma questo punto è ancora da definire , certo è che l'aziende colpita (TIM ) ha tutto l'interesse nel negare la correlazione parlando di "problemi tecnici interni" di natura ancora non ben definita .

Per il momento si ipotizza Tra gli esperti che si occupano di cybersicurezza che si sia verificato un problema sui router di Sparkle, la società di Tim che gestisce tra l'altro i cavi in fibra ottica, e ciò potrebbe molto probabilmente essere collegato all'attacco , ma come già detto è ancora tutto da definire.

Questo attacco ha avuto un impatto talmente tanto forte da rendere necessaria la convocazione di un vertice di emergenza a Palazzo Chigi , cosa che non avviene certamente per tutti gli attacchi nella penisola, basti pensare agli avvenimenti degli ultimi 2 anni.

Con un tempismo quasi perfetto nelle scorse settimane la premier Giorgia Meloni aveva fatto in CDM un'informativa proprio sulla necessità di contrastare la vulnerabilità dei sistemi informatici, e speriamo che questa volta l'argomento venga trattato con una certa serietà.

A dare l'allarme è stato il CERT Francese , i francesi infatti sembrerebbero quelli più pesantemente colpiti dal ramsonware , a livello globale si parla di 640 server compromessi di cui almeno 5 nostrani ; I server colpiti sono sistemi utilizzati per la virtualizzazione di sistemi informatici a livello aziendale .

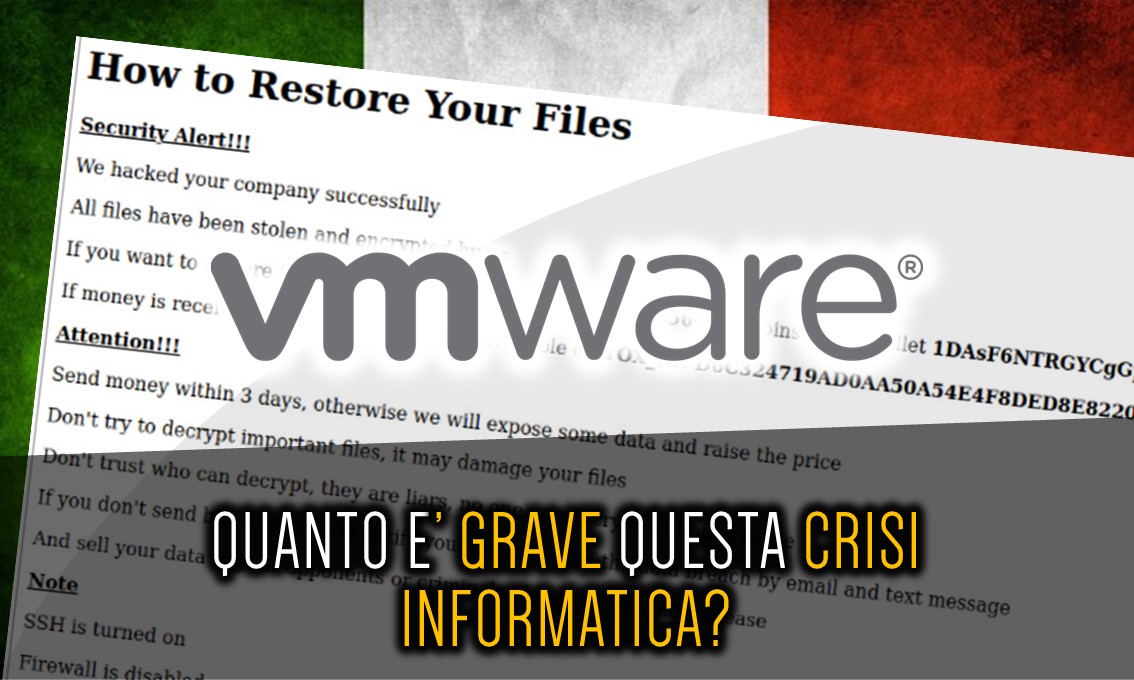

Da un analisi di Bleeping sembrerebbe imputabile dell'attacco una nuova famiglia di ramsonware battezzato ESXiArgs , il nome deriva dall'estensione dei file crittografati .args.

Questo nuovo ramsonware va ad intaccare le vulnerabilità già note da molto tempo presenti su VMware ESxi , per l'appunto una piattaforma di virtualizzazione e sono identificate con i nominativi :

CVE-2022-31696 , CVE-2022-31697 , CVE-2022-31698 e CVE-2022-31699 .

Grazie a queste vulnerabilità , sfruttando un "buffer overflow" e possibile

per gli hacker agire eseguendo comandi remoti sui server attraverso la porta 427 .

Il responsabile ancora è da definire , si ipotizza che provenga dalla Russia , fonti non troppo attendibili sui forum underground imputano la responsabilità a un agglomerato di diversi gruppi ramsonware di matrice appunto russofona tra cui Killnet , Lockbit e blackBasta ( quest'ultimo responsabile in passato dell'attacco alla ditta Romana Acea ) , ma per il momento le informazioni sui responsabili sono ancora da definire .

Lascio a voi commenti e pareri , come sottolineato più volte il panorama sulla vicenda è ancora molto incerto , le aziende coinvolte non hanno piacere ad ammettere il loro status di vittime anche per una questione di marketing , per il momento la palla in Italia viene giocata dalla ACN , che sta analizzando l'accaduto

FONTI:

https://www.ansa.it/sito/notizie/ec...rso_453b24d2-5a1b-46f8-9e18-1d070a768b05.html

https://www.punto-informatico.it/attacco-contro-server-vware-esxi-italia/

https://www.ilsole24ore.com/art/cyb...co-hacker-migliaia-server-down-mondo-AEOZBEiC

https://www.agenzianova.com/en/news/massive-hacker-attack-in-Italy-and-in-the-world/

PS: Dato che l'attacco si è verificato solo ieri, alcune informazioni si potrebbero dimostrare inesatte con il passare del tempo , sarà compito della community aggiornare ed eventualmente correggere quanto esposto, grazie per la partecipazione a tutti