Ultima modifica:

Google ha iniziato a distribuire ai propri utenti la possibilità di accedere ai loro account tramite l'utilizzo di "passkeys" anziché delle tradizionali password. Si tratta del passo definitivo verso un mondo password-less?

Passkeys: l'inizio della fine delle password?

Tempo di lettura stimato: 5 minIn questi ultimi giorni Google ha annunciato il deploy della nuova funzionalità di login che introduce l'utilizzo delle passkeys al posto delle tradizionali passwords. La funzionalità non è una novità, era già stata in parte annunciata un anno fa quando, insieme ad Apple, Microsoft e la FIDO Alliance, era stata annunciata l'intenzione di muoversi verso un futuro in cui le password sarebbero state rimpiazzate in qualche modo.

Tra le prime società a distribuire questa funzionalità è stata Microsoft, che da diversi mesi permette ai propri utenti di accedere alle varie applicazioni di Office365 tramite l'invio di notifiche e rispettiva autenticazione biometrica, escludendo quindi password e pass-phrases dal processo.

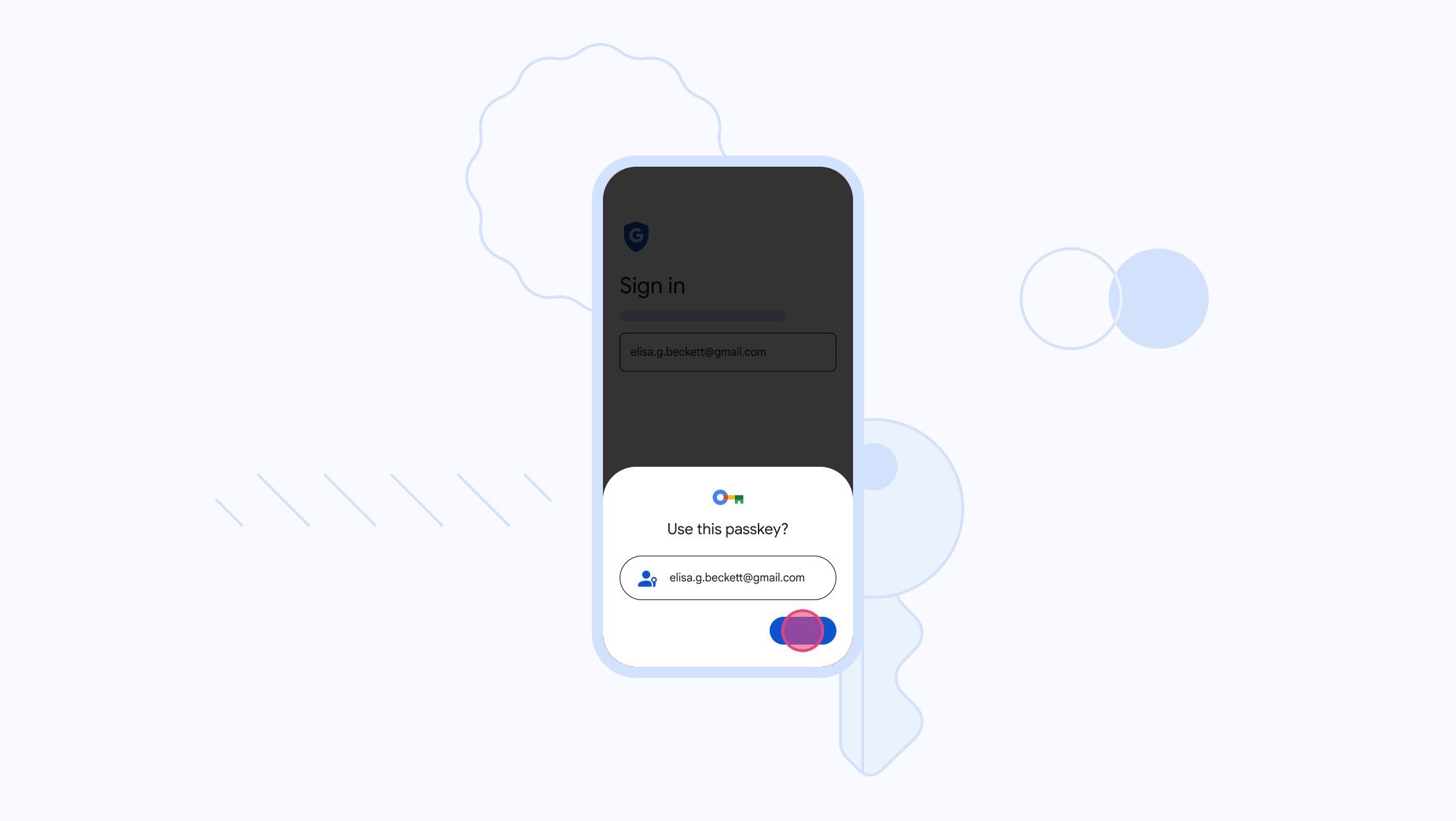

A questo giro il passo in avanti l'ha fatto Google, abilitando l'autenticazione tramite passkeys per i propri utenti. Questo nuovo metodo di autenticazione è attivabile al link g.co/passkeys - ma non è al momento obbligatorio. I vecchi metodi di autenticazione, infatti, resteranno attivi ancora per almeno un anno, se non di più.

Tra le prime società a distribuire questa funzionalità è stata Microsoft, che da diversi mesi permette ai propri utenti di accedere alle varie applicazioni di Office365 tramite l'invio di notifiche e rispettiva autenticazione biometrica, escludendo quindi password e pass-phrases dal processo.

A questo giro il passo in avanti l'ha fatto Google, abilitando l'autenticazione tramite passkeys per i propri utenti. Questo nuovo metodo di autenticazione è attivabile al link g.co/passkeys - ma non è al momento obbligatorio. I vecchi metodi di autenticazione, infatti, resteranno attivi ancora per almeno un anno, se non di più.

Cosa sono nel dettaglio queste "Passkeys"?

Le passkeys sono, per dirla in maniera molto semplice, delle chiavi "trasparenti" agli occhi dell''utente, che client e server si scambiano con lo scopo di verificare e autenticare chi stia facendo l'accesso. Queste chiavi funzionano solamente se accoppiate univocamente tra loro, e sfruttano una logica di chiave pubblica e privata in cui una chiave resta segretamente custodita sul device che deve autenticarsi (chiave privata) mentre la chiave gemella (chiave pubblica) è custodita sul server predisposto per l'autenticazione.

Come detto sopra, le passkeys sono memorizzate sul proprio computer o dispositivo mobile, il quale richiederà i dati biometrici o un PIN di sblocco per confermare che si tratti proprio di voi. (NB: "I dati biometrici non vengono mai condivisi con Google o con terzi: il blocco schermo sblocca solo la chiave di accesso a livello locale.", Google Security Blog).

A differenza delle password, le passkey esistono solo sui vostri dispositivi fisici. Non possono essere scritte o consegnate accidentalmente a un malintenzionato. Quando si utilizza una chiave per accedere al proprio account Google, si dimostra a Google che si ha accesso al proprio dispositivo e si è in grado di sbloccarlo. In questo modo si è immuni ad attacchi di phishing o a pratiche poco consone come il ri-utilizzo delle stesse credenziali o, peggio, la condivisione con altre persone.

Come detto sopra, le passkeys sono memorizzate sul proprio computer o dispositivo mobile, il quale richiederà i dati biometrici o un PIN di sblocco per confermare che si tratti proprio di voi. (NB: "I dati biometrici non vengono mai condivisi con Google o con terzi: il blocco schermo sblocca solo la chiave di accesso a livello locale.", Google Security Blog).

A differenza delle password, le passkey esistono solo sui vostri dispositivi fisici. Non possono essere scritte o consegnate accidentalmente a un malintenzionato. Quando si utilizza una chiave per accedere al proprio account Google, si dimostra a Google che si ha accesso al proprio dispositivo e si è in grado di sbloccarlo. In questo modo si è immuni ad attacchi di phishing o a pratiche poco consone come il ri-utilizzo delle stesse credenziali o, peggio, la condivisione con altre persone.

Come funzionano nel dettaglio?

La passkey utilizza come ingrediente principale una chiave privata crittografica, la quale viene salvata sui dispositivi dell'utente. Durante la creazione di una passkey, la chiave pubblica associata viene invece caricata su Google. Quando si accede, il dispositivo viene sollecitato a firmare una challenge univoca con la chiave privata, ma ciò avviene solo previa approvazione dell'utente, tramite lo sblocco del dispositivo. Infine, la firma viene verificata tramite la chiave pubblica dell'utente.

Quando si necessita di utilizzare una passkey dal telefono per accedere ad un altro dispositivo, il procedimento inizia tipicamente con la scansione del codice QR visualizzato dal dispositivo. Successivamente, il dispositivo verifica la vicinanza del telefono tramite un breve messaggio Bluetooth anonimo e, tramite Internet, stabilisce una connessione crittografata end-to-end con esso. La connessione viene utilizzata dal telefono per fornire la firma della passkey una sola volta, la quale richiede l'approvazione dell'utente e l'identificazione biometrica o lo sblocco dello schermo del telefono. La verifica di prossimità fatta col Bluetooth impedisce che eventuali aggressori possano ingannare l'utente inducendolo a fornire la firma della chiave d'accesso, ad esempio, mostrando una schermata con un codice QR proveniente dal proprio dispositivo remoto.

Maggiori dettagli potete leggerli nel blogpost ufficiale di Google: So long passwords, thanks for all the phish (titolo che fa riferimento al romanzo "Guida galattica per gli autostoppisti").

Quando si necessita di utilizzare una passkey dal telefono per accedere ad un altro dispositivo, il procedimento inizia tipicamente con la scansione del codice QR visualizzato dal dispositivo. Successivamente, il dispositivo verifica la vicinanza del telefono tramite un breve messaggio Bluetooth anonimo e, tramite Internet, stabilisce una connessione crittografata end-to-end con esso. La connessione viene utilizzata dal telefono per fornire la firma della passkey una sola volta, la quale richiede l'approvazione dell'utente e l'identificazione biometrica o lo sblocco dello schermo del telefono. La verifica di prossimità fatta col Bluetooth impedisce che eventuali aggressori possano ingannare l'utente inducendolo a fornire la firma della chiave d'accesso, ad esempio, mostrando una schermata con un codice QR proveniente dal proprio dispositivo remoto.

Maggiori dettagli potete leggerli nel blogpost ufficiale di Google: So long passwords, thanks for all the phish (titolo che fa riferimento al romanzo "Guida galattica per gli autostoppisti").

Che sia la svolta definitiva?

Prima Microsoft, poi Apple e infine Google. Tutti verso un nuovo futuro password-less. Secondo voi, quest'ultimo passo fatto da Big G, rappresenterà l'ultimo atto prima di una svolta totale verso questa nuova visione dei processi di autenticazione?

Ma soprattutto, gli utenti passeranno di loro spontanea volontà all'utilizzo di questo nuovo meccanismo, oppure dovranno essere "costretti con le cattive" maniere, come del resto per la maggior parte degli aggiornamenti?

Voi avete già adottato o adotterete in futuro questo nuovo meccanismo di protezione per i vostri account?

Ma soprattutto, gli utenti passeranno di loro spontanea volontà all'utilizzo di questo nuovo meccanismo, oppure dovranno essere "costretti con le cattive" maniere, come del resto per la maggior parte degli aggiornamenti?

Voi avete già adottato o adotterete in futuro questo nuovo meccanismo di protezione per i vostri account?

Ulteriori risorse

- One step closer to a passwordless future, Google Blog

- The beginning of the end of the password, Google Blog

- So long passwords, thanks for all the phish, Google security Blog

- Passwordless login with passkeys, Google Developer Documentation

- Passwordless sign-in with passkeys is now available for Google accounts, Security Affairs

Made with ❤ for Inforge