Ultima modifica da un moderatore:

Benvenuti in questa nuova lettura dedicata alla pratica di scoprire password dei router WiFi in circolazione.

Non ci soffermeremo solo sull'atto di estrapolarla da un computer ma anche tramite la generazione di chiavi dei modelli router più famosi e la pratica di WEP/WPA sniffing con relativa spiegazione del metodo di decrittazioni delle hash.

Iniziamo!

Prologo e Teoria

Inutile dirvi che infiltrarsi in una rete protetta dove non si hanno i giusti permessi è perseguibile penalmente, giusto?

Se questo è stato abbastanza chiaro, facciamo un breve briefing sulle cose che bisogna sapere.

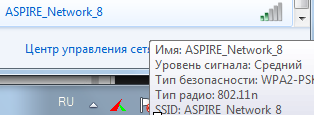

Ogni router ha un proprio SSID, ossia un nome che identifica il router nell'etere. Solitamente i router più comuni utilizzano i loro SSID di default: ad esempio Alice usa Alice-******* (dove * è un numero casuale), Fastweb usa Fastweb-****** e via dicendo.

Ogni router lavora poi su un canale che parte da 1 a 13. I canali vengono utilizzati per non avere interferenze all'interno di una onda del segnale. I router di nuova generazione possono lavorare su un range di 4-5 canali (es. da 3 a 6).

L'accesso viene poi fatto tramite autenticazione con uno di questi protocolli:

- WEP

- WPA

- WPA2-Personal

- WPA2-Enterprise

A differenza dell'ultima che riguarda principalmente le aziende e i settori governativi, le prime tre si possono trovare in tutti i tipi di router in circolazione.

Il mito delle WEP crackabili in soli 5 minuti è stato il monito per creare un protocollo ancora più sicuro: infatti la Wep, all'interno del vettore di inizializzazione, trasmetteva pacchetti in chiaro e tramite un software di auditing (e un po' di tempo) si era in grado di ricostruire tutta la chiave di accesso.

Sebbene la WPA porti con sè lo stesso "problema", questo si è andato a mano a mano complicandosi in quanto sono stati introdotti due algoritmi di crittazione: TKIP e AES.

WPA2 è l'evoluzione della WPA, però non è supportata da tutti i device.

Scusate per l'infarinatura grezza e poco organizzata, provvederò se necessario a fornirvi tutte le documentazioni del caso.

NB: In tutto questo doc daremo per scontato che l'infiltrazione viene effettuata in un router impostato senza whitelist e con parametri client in DHCP (la maggior parte dei router in circolazione). La pratica con indirizzo IP statico fa parte di una categoria molto più complessa ed avanzata che richiede solide basi di protocolli e spoofing della rete, attualmente non trattate.

(FACILE) METODO #1 : Estrazione della chiave da un computer connesso

La pratica di estrazione delle chiavi è una delle più semplici che ci siano: essa consiste di avere un accesso fisico ad uno dei computer connessi alla rete Wireless dove vogliamo accedere.

Come sapete, ogni computer memorizza la password di accesso WiFi della propria connessione, onde evitare di riscriverla per ogni singola connessione.

Non è necessario che il computer sia attualmente collegato alla rete, ci basta solo che si sia collegato in passato e che le password di accesso non siano mai state modificate.

Esistono numerosi programmi per effettuare questa pratica, noi possiamo consigliarvi questi 2:

- WirelessKeyView (disponibile per Windows XP, Vista, 7, 8)

- Keychan Access (Applicazioni -> Utilità) oppure Airport Utility - Mac users

Windows Users:

Per gli users Windows c'è un metodo molto semplice, basta infatti andare in Centro Connessioni, quindi Condivisione > Click destro sulla rete > Proprietà > Chiave di sicurezza > Mostra caratteri.

(FACILE) METODO #2 : Generazione di chiavi WEP/WPA

Ok, siamo con il nostro portatile/tablet all'interno dell'area coperta da un router Alice (o Fastweb, Vodafone etc...).

Sappiamo che vengono venduti assieme al contratto telefonico, quindi si suppone che chi l'ha montato non abbia la più pallida idea di cosa sia un router (alcuni lo chiamano ancora il MODEM).

I produttori di questi dispositivi sanno che il consumatore finale sarà una persona con conoscenze davvero scarse, tanto che hanno pensato di fornire loro direttamente una chiave WEP e/o WPA già configurata e pronta all'uso.

Tale codice viene generato da un algoritmo matematico che ogni produttore ha ideato e questo si basa sulla combinazione numerica del numero finale del SSID. Per capirci, se l'SSID è Alice-0123456789, il numero 0123456789 verrà utilizzato come variabile per generare la chiave.

Alcuni programmatori/ricercatori hanno trovato il modo di reversarne la chiave direttamente dal SSID e hanno sviluppato software in grado di generarne una chiave funzionante.

La riuscita dell'operazione è tuttavia non perfetta, sebbene si riesca ad ottenere un buon 75% di riuscita sulla ricerca della chiave.

Esistono numerosi tool che navigano sulla rete, noi vi proponiamo i migliori:

- UFO Wardriving (Windows) genera chiavi per oltre 20 tipologie di router, tra cui Alice, Fastweb, TeleTu, Thomson, Infostrada, DLink e molti altri!

- WPA Tester (Windows) genera chiavi per la maggior parte dei router in circolazione: Fastweb, Alice, TeleTU. Esiste anche una versione APK per Android di WPA Tester.

Una lista completa di release è possibile trovarla qui: WiFi Crack Download

Una guida completa scritta da Speejack è qui: Crackare chiavi WEP/WPA

(MEDIO) METODO #3 : Auditing del traffico (solo WEP)

Sebbene diventato già obsoleto, il protocollo WEP è stato creato con lo scopo di creare uno sportello di autenticazione tra un client e il suo host (router in questo caso).

L'attacco di per se è semplice, purtroppo però sono necessarie alcune basi di skilling in ambiente GNU/Linux e una scheda di rete in grado di eseguire il packet injection.

- Per una piccola infarinatura sull'ambiente GNU/Linux (e in particolare sulla distribuzione Kali Linux che permette l'utilizzo di software di pentesting come ad esempio Aircrack-ng) potete visualizzare la guida: Hacklog - Guida a Kali Linux

- Per verificare se la vostra scheda Wifi supporta il packet injection c'è un'ottima lista stilata dagli stessi sviluppatori di Aircrack-ng .

Detta in soldoni, questa pratica consiste di ottenere pacchetti trasmessi nell'etere dal router ad un client attivo. La password verrà ricostruita in pochi minuti e sarà visibile in chiaro.

Per una guida sull'auditing di chiavi WEP si può seguire questa buona guida di ste9822: Crackare una chiave WEP

(DIFFICILE) METODO #4 : Auditing del traffico (WPA/WPA2)

Il protocollo WPA, e la sua evoluzione WPA2, sono i due protocolli attualmente più sicuri per una rete.

Come per l'auditing in WEP, anche qui avremo bisogno di:

- Skilling in GNU/Linux (qui)

- Scheda di rete con packet injector (qui)

- Tanta fortuna (qui non abbiamo una guida)

Come per il cracking della WEP, anche qui dovremo captare informazioni nell'etere.

Questo si ottiene nel momento in cui un client attivo si disconnette dalla rete, rilasciando un handshake.

La password è contenuta nell'handshake, il quale però è criptato a chiave 256bit, e quindi l'unico modo per crackarlo è il bruteforcing o il dictionary attack.

Molti dei router di ultima generazione hanno introdotto anche la tecnologia WPS, insidehackers ci spiega come sfruttarne un bug: https://www.inforge.net/xi/threads/craccare-wpa-wpa2-con-reaver-wps.352008/

(che brutta metafora!)

(che brutta metafora!)