Я

Installa l'app

How to install the app on iOS

Follow along with the video below to see how to install our site as a web app on your home screen.

Nota: This feature may not be available in some browsers.

Domanda Guida su come trovare password wifi in chiaro

Stai usando un browser non aggiornato. Potresti non visualizzare correttamente questo o altri siti web.

Dovreste aggiornare o usare un browser alternativo.

Dovreste aggiornare o usare un browser alternativo.

- Stato

- Discussione chiusa ad ulteriori risposte.

Я

Яǝʌǝɹsǝ

altri 9 come te e avrai dettagli. poi il titolo e abbastanza "chiaro"dicci di più

Я

Яǝʌǝɹsǝ

non mi va di cercare, quindi non vorrei doppiare un post. e poi, se la gente non è interessata, non vedo perchè riempire il forum con thread inutili

Ahahahahahah!Interessante

Inviato dal mio HUAWEI VNS-L31 utilizzando Tapatalk

Lascio anch' io il mio "punto" per questa risorsa che probabilmente sarà utile a molti.

Interessante!!!

Sì, era semplicemente leggermente fuori luogo, ma il concetto è stato ricevuto!Era meglio scrivere interessato alla discussione?

Magari serviva un pizzico di entusiasmo in piú...[emoji12]Sì, era semplicemente leggermente fuori luogo, ma il concetto è stato ricevuto!

Scusate per gli ot [emoji85]

aggiungendo @halo90 manca sempre 1

penso che qualcun altro uscirà non ti preoccupare ,appena vede quel titolo .

Я

Яǝʌǝɹsǝ

U

Utente cancellato 241685

ma perchè è passato poco tempo che hai aperto questo topic ,tempo domani secondo me e si moltiplicheranno come le cavallette xd.

Я

Яǝʌǝɹsǝ

Я

Яǝʌǝɹsǝ

allora.. iniziamo

le più sofisticate cifrature vengono sempre sconfitte grazie ad un errore di qualcuno che ci mette le mani sopra. qui scopriamo come funziona l'errore umano (a nostro favore) sulle reti WPA/WPA2

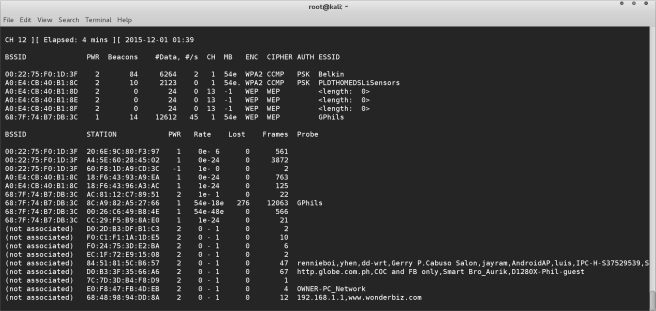

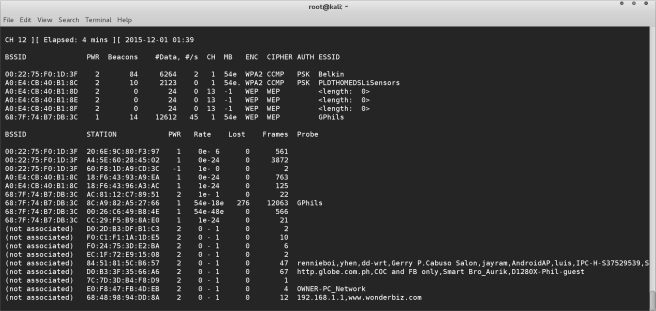

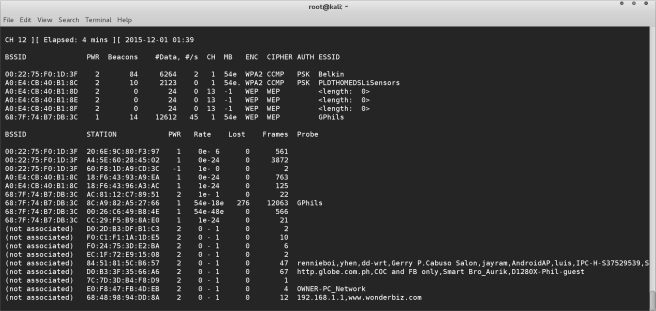

i sistemi di gestione Wi-Fi sono soggetti a errori dell'operatore. (come molti altri) ho iniziato a vedere password WPA trasmesse in chiaro in coppia con l'ESSID durante l'esecuzione di airodump-ng. lo sapevo perchè avevo già quelle pass(tramite WPS o brute)

dopo aver cercato un sacco online su quello che succedeva(strano, vero?) sono arrivato a questo: l'utente wifi(opure il tecnico che ha installato la connesione ) ha caricato la chiave WPA nel blocco ESSID del software di gestione del wifi, il software ha iniziato sondare per una stazione usando la chiave WPA come l'ESSID. Più tardi, quando la connessione non ha funzionato, l'utente ha corretto l'errore attraverso la creazione di una nuova connessione, MA non ha cancellato la vecchia connessione

) ha caricato la chiave WPA nel blocco ESSID del software di gestione del wifi, il software ha iniziato sondare per una stazione usando la chiave WPA come l'ESSID. Più tardi, quando la connessione non ha funzionato, l'utente ha corretto l'errore attraverso la creazione di una nuova connessione, MA non ha cancellato la vecchia connessione . Il software quindi sonda il BSSID utilizzando sia la chiave WPA, che l'ESSID

. Il software quindi sonda il BSSID utilizzando sia la chiave WPA, che l'ESSID

avete presente questo?

ogni tanto, sotto le reti vi trovate questo

BSSID STATION PROBE

55:44:33:22:11:00 00:11:22:33:44:55 -83 0 - 1 0 112345678,Dlink

io mi sono trovato questo

BSSID STATION PROBE

55:44:33:22:11:00 00:11:22:33:44:55 vkuPUMXCrB5KSmu06zdHZlkJ

(not associated) 00:11:22:33:44:55 -72 0 - 1 0 1 033441345

oppure

BSSID STATION PROBE

55:44:33:22:11:00 00:11:22:33:44:55 -88 0 - 1 0 1DC024B0

che sarebbe solo una parte della chiave. sapendo però che quel tipo di pass è di una TNCAP o Fastweb, mi mancavano 3 caratteri, quindi ho messo veramente poco a trovare il resto

arriviamo al dunque

sarebbe da fare

giusto?

c'è un però. Con airodump-ng ciò che viene mantenuto sullo schermo per la visualizzazione è per soli 120 secondi a meno che non si aggiunge il --berlin. meglio ancora se si aggiunge anche --beacons, per aumentarne il numero di beacons da memorizzare

dopo un po di prove, il comando giusto da fare sarebbe

lasciate la cattura più al lungo possibile(io lasciavo che faceva il suo pure 2,3 ore), poi verificate il file CSV salvato. sicuramente troverete delle cose interessanti dentro quel file

buon divertimento

le più sofisticate cifrature vengono sempre sconfitte grazie ad un errore di qualcuno che ci mette le mani sopra. qui scopriamo come funziona l'errore umano (a nostro favore) sulle reti WPA/WPA2

i sistemi di gestione Wi-Fi sono soggetti a errori dell'operatore. (come molti altri) ho iniziato a vedere password WPA trasmesse in chiaro in coppia con l'ESSID durante l'esecuzione di airodump-ng. lo sapevo perchè avevo già quelle pass(tramite WPS o brute)

dopo aver cercato un sacco online su quello che succedeva(strano, vero?) sono arrivato a questo: l'utente wifi(opure il tecnico che ha installato la connesione

) ha caricato la chiave WPA nel blocco ESSID del software di gestione del wifi, il software ha iniziato sondare per una stazione usando la chiave WPA come l'ESSID. Più tardi, quando la connessione non ha funzionato, l'utente ha corretto l'errore attraverso la creazione di una nuova connessione, MA non ha cancellato la vecchia connessione

) ha caricato la chiave WPA nel blocco ESSID del software di gestione del wifi, il software ha iniziato sondare per una stazione usando la chiave WPA come l'ESSID. Più tardi, quando la connessione non ha funzionato, l'utente ha corretto l'errore attraverso la creazione di una nuova connessione, MA non ha cancellato la vecchia connessione . Il software quindi sonda il BSSID utilizzando sia la chiave WPA, che l'ESSID

. Il software quindi sonda il BSSID utilizzando sia la chiave WPA, che l'ESSIDavete presente questo?

ogni tanto, sotto le reti vi trovate questo

BSSID STATION PROBE

55:44:33:22:11:00 00:11:22:33:44:55 -83 0 - 1 0 112345678,Dlink

io mi sono trovato questo

BSSID STATION PROBE

55:44:33:22:11:00 00:11:22:33:44:55 vkuPUMXCrB5KSmu06zdHZlkJ

(not associated) 00:11:22:33:44:55 -72 0 - 1 0 1 033441345

oppure

BSSID STATION PROBE

55:44:33:22:11:00 00:11:22:33:44:55 -88 0 - 1 0 1DC024B0

che sarebbe solo una parte della chiave. sapendo però che quel tipo di pass è di una TNCAP o Fastweb, mi mancavano 3 caratteri, quindi ho messo veramente poco a trovare il resto

arriviamo al dunque

sarebbe da fare

Codice:

airodump-ng -w cattura wlan0c'è un però. Con airodump-ng ciò che viene mantenuto sullo schermo per la visualizzazione è per soli 120 secondi a meno che non si aggiunge il --berlin. meglio ancora se si aggiunge anche --beacons, per aumentarne il numero di beacons da memorizzare

dopo un po di prove, il comando giusto da fare sarebbe

Codice:

airodump-ng --berlin 1000000 --beacons -w cattura wlan0buon divertimento

allora.. iniziamo

le più sofisticate cifrature vengono sempre sconfitte grazie ad un errore di qualcuno che ci mette le mani sopra. qui scopriamo come funziona l'errore umano (a nostro favore) sulle reti WPA/WPA2

i sistemi di gestione Wi-Fi sono soggetti a errori dell'operatore. (come molti altri) ho iniziato a vedere password WPA trasmesse in chiaro in coppia con l'ESSID durante l'esecuzione di airodump-ng. lo sapevo perchè avevo già quelle pass(tramite WPS o brute)

dopo aver cercato un sacco online su quello che succedeva(strano, vero?) sono arrivato a questo: l'utente wifi(opure il tecnico che ha installato la connesione) ha caricato la chiave WPA nel blocco ESSID del software di gestione del wifi, il software ha iniziato sondare per una stazione usando la chiave WPA come l'ESSID. Più tardi, quando la connessione non ha funzionato, l'utente ha corretto l'errore attraverso la creazione di una nuova connessione, MA non ha cancellato la vecchia connessione

. Il software quindi sonda il BSSID utilizzando sia la chiave WPA, che l'ESSID

avete presente questo?

ogni tanto, sotto le reti vi trovate questo

BSSID STATION PROBE

55:44:33:22:11:00 00:11:22:33:44:55 -83 0 - 1 0 112345678,Dlink

io mi sono trovato questo

BSSID STATION PROBE

55:44:33:22:11:00 00:11:22:33:44:55 vkuPUMXCrB5KSmu06zdHZlkJ

(not associated) 00:11:22:33:44:55 -72 0 - 1 0 1 033441345

oppure

BSSID STATION PROBE

55:44:33:22:11:00 00:11:22:33:44:55 -88 0 - 1 0 1DC024B0

che sarebbe solo una parte della chiave. sapendo però che quel tipo di pass è di una TNCAP o Fastweb, mi mancavano 3 caratteri, quindi ho messo veramente poco a trovare il resto

arriviamo al dunque

sarebbe da faregiusto?Codice:airodump-ng -w cattura wlan0

c'è un però. Con airodump-ng ciò che viene mantenuto sullo schermo per la visualizzazione è per soli 120 secondi a meno che non si aggiunge il --berlin. meglio ancora se si aggiunge anche --beacons, per aumentarne il numero di beacons da memorizzare

dopo un po di prove, il comando giusto da fare sarebbe

lasciate la cattura più al lungo possibile(io lasciavo che faceva il suo pure 2,3 ore), poi verificate il file CSV salvato. sicuramente troverete delle cose interessanti dentro quel fileCodice:airodump-ng --berlin 1000000 --beacons -w cattura wlan0

buon divertimento

finalmente grazie per la guida,molto interessante davvero questa cosa ,ho capito praticamente è un errore fatto dall'utente che gestisce la connessione del modem ,più banale di quello che sembrava ,pazzesco eppure io e anche tante altre persone non c'è ne siamo mai accorti,io personalmente non mi è capitato mai di vedere nessuna wpa ( o una parte) in chiaro su airodump ,sarà che non ho mai dato quei comandi --berlin ecc ,comunque secondo me non è detto che funzioni sicuro perchè io non credo che tutti gli utenti che ci sono in giro abbiamo commesso quest' errore nella configurazione della rete wifi,di certo però farò delle prove per vedere se funziona,grazie ancora per avercelo detto sicuramente tornerà molto utile almeno per qualche rete se siamo fortunati.

Я

Яǝʌǝɹsǝ

non è detto che funziona, ma è sempre una cosa in più. basta lasciare airodump più al lungo e vedrai che qualcosa ne esce fuori

non è detto che funziona, ma è sempre una cosa in più. basta lasciare airodump più al lungo e vedrai che qualcosa ne esce fuori

poi un'altra cosa quando hai cercato in rete questa cosa di airodump che visualizzava le pass in chiaro per caso hai letto qualche discussione di qualcuno che aveva trovato la wpa in questo modo e cosi hai scoperto pure i comandi --berlin ecc cioè come hai fatto a trovare le notizie ,perchè io in tanti anni che giro sul web non ho trovato mai nessuna fonte riguardante questo metodo o nessuno che parlasse nemmeno di questo errori di configurazione della rete wifi.

- Stato

- Discussione chiusa ad ulteriori risposte.

DISCUSSIONI SIMILI

- 3

- 364

- 5

- 261

- 5

- 598

- Chiuso

-

- 12

-

- 1K

- 12

- 1K