Guida creata al solo a scopo informativo e didattico.

Occorrente:

Procedura:

Dopo aver collegato il Proxmark3 la prima da fare è scaricare l’ultima versione di ProxSpace, un emulatore dell’ambiente Linux in Windows, che rende l’esecuzione del Client Proxmark3 e dei comandi di flashing, a questo indirizzo:

Dopo aver scaricato il pacchetto .7z in una directory (io ho utilizzato C: \ProxSpace) aprire il Prompt dei comandi e recarsi nella directory di ProxSpace e digitare il batch Runme64, come in figura:

Nel Promt pm3 in verde che apparirà dobbiamo eseguire il comando per aggiornare il firmware IceMan all’ultima versione digitando:

git clone https://github.com/RfidResearchGroup/proxmark3.git

Ora bisogna creare un platform specificando il tipo di Hardware, copiando un esempio già esistente, come segue:

cp Makefile.platform.sample Makefile.platform

ed editarlo con il notepad di Windows come segue:

Cambiando i valori con del commento # da

PLATFORM=PM3RDV4

#PLATFORM=PM3GENERIC

a

#PLATFORM=PM3RDV4

PLATFORM=PM3GENERIC

Così facendo abbiamo settato la piattaforma con un Hardware generico.

Salvare il file del blocco note e chiuderlo.

Ora possiamo dire a ProxSpace di compilare il Firmware e il Client con il comando:

make clean && make -j8 all

Alla fine del processo otterremo questa schermata:

Facciamo il flashing dei nuovi aggiornamenti del Firmware sul Proxmark3, digitando:

./pm3-flash-bootrom

Ora dobbiamo eseguire il flashing dell'immagine completa digitando:

./pm3-flash-fullimage

Con il firmware aggiornato alla versione corrente, ora è il momento di eseguire il client. Per fare ciò basta eseguire il comando pm3 nella directory /proxmark3, digitando:

pm3

Per avviare immediatamente il client una volta entrato nell'ambiente ProxSpace senza digitare “cd proxspace” e poi “pm3” (foto):

c’è un piccolo trucco: modificare il file .bashrc con il notepad, digitando:

notepad .bashrc

Si aprirà il file sul notepad:

Andare in fondo al file e aggiungere il seguente comando:

proxmark3/pm3

Così facendo, all’avvio del Client, avremo direttamente il Promt pm3 sul Proxmark USB:

Veniamo alla cosa divertente, l’hacking:

Posizionare la chiavetta o il badge sul lettore e digitare :

hf search

Apparirà il tipo di Mifare Classic che avrete inserito e il suo UID, come segue:

Digitare hf mf chk per mostrare blocchi e settori della vostra card:

Come vedete (nel mio caso) viene mostrata solo la chiave A del primo settore.

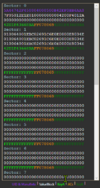

Bisogna fare il bruteforce per rilevare le chiavi criptate, con il comando:

hf mf autopwn

A fine processo (circa 5 minuti nel mio caso) le chiavi sono rivelate:

Occorrente:

- Chiavetta o badge Mifare Classic 1K

- Proxmark3 (nel mio caso versione Easy acquistato su AliExpress a 38€)

- Firmware IceMan

- PC

Procedura:

Dopo aver collegato il Proxmark3 la prima da fare è scaricare l’ultima versione di ProxSpace, un emulatore dell’ambiente Linux in Windows, che rende l’esecuzione del Client Proxmark3 e dei comandi di flashing, a questo indirizzo:

Dopo aver scaricato il pacchetto .7z in una directory (io ho utilizzato C: \ProxSpace) aprire il Prompt dei comandi e recarsi nella directory di ProxSpace e digitare il batch Runme64, come in figura:

Nel Promt pm3 in verde che apparirà dobbiamo eseguire il comando per aggiornare il firmware IceMan all’ultima versione digitando:

git clone https://github.com/RfidResearchGroup/proxmark3.git

Ora bisogna creare un platform specificando il tipo di Hardware, copiando un esempio già esistente, come segue:

cp Makefile.platform.sample Makefile.platform

ed editarlo con il notepad di Windows come segue:

Cambiando i valori con del commento # da

PLATFORM=PM3RDV4

#PLATFORM=PM3GENERIC

a

#PLATFORM=PM3RDV4

PLATFORM=PM3GENERIC

Così facendo abbiamo settato la piattaforma con un Hardware generico.

Salvare il file del blocco note e chiuderlo.

Ora possiamo dire a ProxSpace di compilare il Firmware e il Client con il comando:

make clean && make -j8 all

Alla fine del processo otterremo questa schermata:

Facciamo il flashing dei nuovi aggiornamenti del Firmware sul Proxmark3, digitando:

./pm3-flash-bootrom

Ora dobbiamo eseguire il flashing dell'immagine completa digitando:

./pm3-flash-fullimage

Con il firmware aggiornato alla versione corrente, ora è il momento di eseguire il client. Per fare ciò basta eseguire il comando pm3 nella directory /proxmark3, digitando:

pm3

Per avviare immediatamente il client una volta entrato nell'ambiente ProxSpace senza digitare “cd proxspace” e poi “pm3” (foto):

c’è un piccolo trucco: modificare il file .bashrc con il notepad, digitando:

notepad .bashrc

Si aprirà il file sul notepad:

Andare in fondo al file e aggiungere il seguente comando:

proxmark3/pm3

Così facendo, all’avvio del Client, avremo direttamente il Promt pm3 sul Proxmark USB:

Veniamo alla cosa divertente, l’hacking:

Posizionare la chiavetta o il badge sul lettore e digitare :

hf search

Apparirà il tipo di Mifare Classic che avrete inserito e il suo UID, come segue:

Digitare hf mf chk per mostrare blocchi e settori della vostra card:

Come vedete (nel mio caso) viene mostrata solo la chiave A del primo settore.

Bisogna fare il bruteforce per rilevare le chiavi criptate, con il comando:

hf mf autopwn

A fine processo (circa 5 minuti nel mio caso) le chiavi sono rivelate: