user: rootRagazzi sapete come procedere a questo punto ?

http://i59.tinypic.com/oqvqlf.png

password: Password_impostata

in alternativa dovrebbero essere:

user: root

password: toor

Follow along with the video below to see how to install our site as a web app on your home screen.

Nota: This feature may not be available in some browsers.

user: rootRagazzi sapete come procedere a questo punto ?

http://i59.tinypic.com/oqvqlf.png

Codice:# ifconfig eth0 up

user: root

password: Password_impostata

in alternativa dovrebbero essere:

user: root

password: toor

su entrambe le VM le impostazioni della scheda sono queste

abilita scheda di rete - spuntata non editabile

connessa a rete: Interna - editabile

nome: Intnet - editabile

AVANZATE

tipo di scheda: mi da una scheda Intel , non posso sceglierne altre

Modalità promiscua: permetti tutto - editabile

indirizzo mac , diverso per le due VM - non editabile

cavo connesso - spuntato ed editabile

inoltro delle porte - non posso cliccarci

per il resto, ho laciato il comando ifconfig eth0 up e in effetti ora nell'ifconfig mi appare la eth0

il risultato è questo:

link encap: ethernet hwaddr xx:xx:X.....

i net 6 addr: xx:xxx:xxx:....scope:link

up broad : cast running multicast mtu: xx metric 1

rx packets: 12 errors, dropped overruns frame

tx packets: 12 errors, dropped overruns carrier

collisions tx queuelen

rx bytes : xxx TX bytes : xxx

base adrress 0xaaa memory f xxxxxxx-fxxx ..

non so esattamente cosa significhi, ma vedo che ci sono degli errori tx e rx e manca l'ipv4

Dai uno sguardo a /var/log/messages

Posta il file network/interfaces

lato metas - eppure ero stato attento, devo prendere più confidenza con queste linee di testo senza correttore automatico

lato metas - eppure ero stato attento, devo prendere più confidenza con queste linee di testo senza correttore automaticomurdercode, perchè dovrei postare quel file dato che sei stato tu ad insegnarmelo?

cmque grazie, l'errore stava proprio lìlato metas - eppure ero stato attento, devo prendere più confidenza con queste linee di testo senza correttore automatico

e in più ho notato che le VM ogni tanto son ancora in NAT, ma a questo si può ovviare di volta in volta

domanda: come facevi ad esser certo che l'errore fosse proprio lì?

ok grazie a tutti per l'aiuto

procedo senza indugi

Certo che si, purtroppo ogni video da 10 minuti mi richiede circa 4 ore di lavoro tra scrittura, registrazione, montaggio e video, ultimamente sono molto preso da mille cose ma appena ho un giorno libero almeno un paio di puntate le butto giù@murdercode ma gli hacklog continueranno?

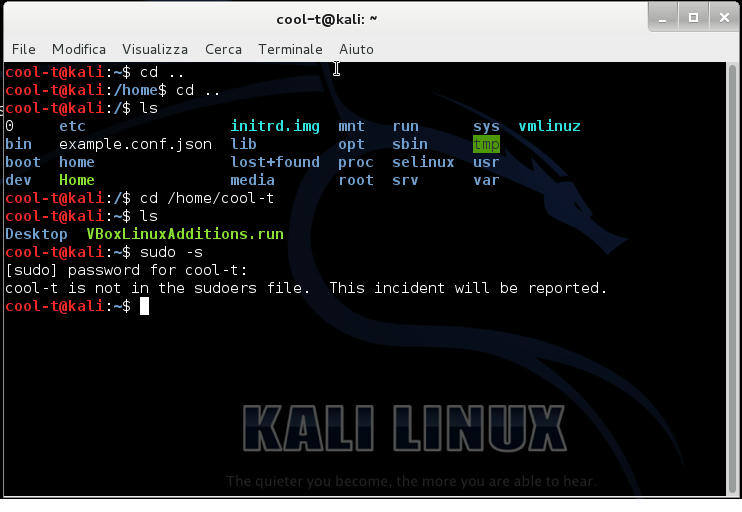

Devi inserire l'account che vuoi abbia i privilegi di root tra gli account sudoers.Quando inserisco il comando sudo -s mi viene data questa risposta , cosa fare ???

Certo che si, purtroppo ogni video da 10 minuti mi richiede circa 4 ore di lavoro tra scrittura, registrazione, montaggio e video, ultimamente sono molto preso da mille cose ma appena ho un giorno libero almeno un paio di puntate le butto giù

grazie del lavoro che svolgi

grazie del lavoro che svolgi

La modifica del file manualmente mica è cosi difficile eh...digiti su roor ed inserisci la password di root, poi digiti adduser cool-t sudo e oremi invio, così aggiungerà il tuo utente al gruppo sudo, evitandoti di modificare a mano il file /etc/sudoers che non è roba molto intuitiva per chi non lo sa già fare

ovviamente per rendere globalmente effettiva la modifica revi sloggarti e riloggarti con quell'utente

Sei sicuro di aver messo i giusti dati nel file che usi per fare l'attacco?Ciao a tutti! Sono purtroppo fermo al quinto video, non riesco a compiere l'attacco bruteforce a Metasploitable. il processo inizia ma continua all'infinito senza darmi utente e password. Sapreste spiegarmi il perché? grazie!

Sei sicuro di aver messo i giusti dati nel file che usi per fare l'attacco?

Nel file devi mettere la password dell'account root di metasploitable (oltre al nome utente ovviamente).

No, devi stabilire una connessione interna tra le due macchine per attaccare senza causare problemi, nient'altro. Quindi è giusto che entrambe le schede di rete siano impostate come rete interna e non NAT.Ciao pester! Si tutto giusto! unico dubbio che mi viene è: come devono essere impostate le schede di rete? nel video imposta solo la prima per kali e la prima per meta, entrambe con rete interna. é corretto? devo aggiungere una scheda con NAT?

Riesco a pingare l'ip di meta senza problemi. la scansione map mi dice che la porta 22 è aperta. la password impostata per l'utente con privilegi è la stessa che per l'user normale. potrebbe incidere?No, devi stabilire una connessione interna tra le due macchine per attaccare senza causare problemi, nient'altro. Quindi è giusto che entrambe le schede di rete siano impostate come rete interna e non NAT. Comunque per verificare la connessione tra le due macchine basta dare un "ping ip_metasploitable" da kali ovviamente. Se l'invio/ricezione dei pacchetti va a buon fine allora sei connesso.

Si, cambia la password dell'account normale e riprova.Riesco a pingare l'ip di meta senza problemi. la scansione map mi dice che la porta 22 è aperta. la password impostata per l'utente con privilegi è la stessa che per l'user normale. potrebbe incidere?

Si, cambia la password dell'account normale e riprova.

P.S.: Sei sicuro che solo la 22 è aperta? Tanto per citare le parole di Stefano: "metasploitable è fatta come un colabrodo".

E nel frattempo citiamo anche le parole mie: "metasploitable è fatta come una *******, è aperta da tutte le parti".

Prova e fammi sapere!

Devi cambiare la password dell'utente normale, non di root.e infatti le porte aperte sono tantissime inclusa l'ssh!! mi ricorderesti gentilmente la stringa per cambiare password? passwd root?

Devi cambiare la password dell'utente normale, non di root.

Entra con l'account normale e digita "passwd" e cambia la password.

Ho provato un bruteforce con Hydra.. Mi compare questo errore [ERROR] target ssh://192.168.1.100:22/ does not support password authentication.Devi cambiare la password dell'utente normale, non di root. Entra con l'account normale e digita "passwd" e cambia la password.