Scusami se te lo dico ma dove lo hai visto questo IP oscurato? Io non ho oscurato nulla se mi fai vedere cosa ho oscurato te ne sarei grato

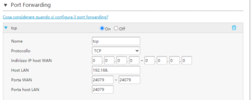

Questo non è un IP completo, se non è stato oscurato allora è inserito in maniera errata, se invece è stato oscurato non era necessario poichè è un IP privato e non pubblico.

Centra che state facendo cose a caso senza capire realmente cosa stia succedendo. State usando una macchina virtuale senza sapere se sia in NAT o no, state facendo delle regole di forwarding senza sapere se la configurazione funzioni o meno.Che c'entra ora? Noi vogliamo solo capire come si facciano queste backdoor dato che è da troppo tempo che ci proviamo ma non riusciamo

E piuttosto sapresti dirci come togliere la macchina virtuale sotto NAT? Dalle spunte delle opzioni?

"capire come si facciano queste backdoor" lo avete già capito, i comandi sono quelli, il problema è che non capite come farle funzionare, perchè appunto non conoscete il funzionamento degli strumenti che state usando.

Il mio supporto finisce qui, avete trovato gli errori e avete capito cosa non va. Ora sta a voi usare google (perchè si tratta solamente di quello) e riuscire a far funzionare il tutto