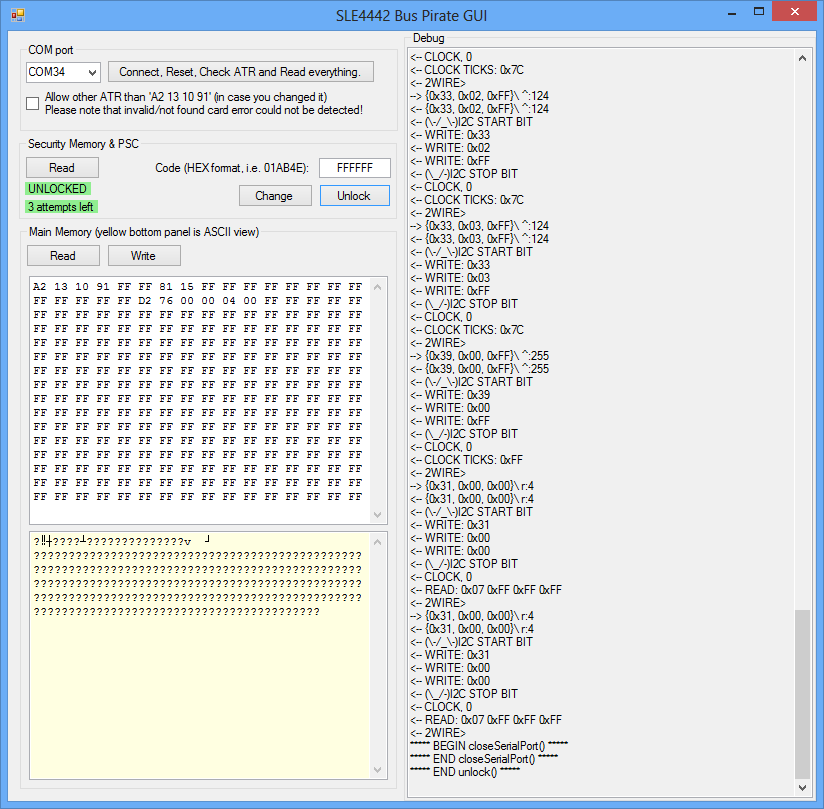

la pw non puoi cercarla con software e hardware da casa, hai solo 3 possibilità di errore poi puoi buttare la card. si blocca ed è inutilizzabile.Da quel che mi sembra di capire si può sniffare la comunicazione emulando il lettore e quindi fare tutto da casa senza dover essere per forza di fronte al lettore incriminato.

Devi per forza lavorare con il lettore della macchina